این مقاله به عنوان راهنمایی برای رفع خطای authentication failure aws cli، که در محیطهای تولید و توسعه رخ میدهد، طراحی شده است. کارشناسان زیرساخت، دوآپس یا مهندسین شبکه باید سریعترین راهی برای شناسایی و رفع این مشکل پیدا کنند. این کار به جلوگیری از توقف گردش کار و سرویسها کمک میکند.

در ابتدا، به توضیح مختصر درباره ماهیت خطای authentication failure aws cli و زمانهای متداول وقوع آن خواهیم پرداخت. سپس، مراحل تشخیص، ابزارهای دیباگ و راهحلهای عملی برای اصلاح این خطا ارائه میشود. این کار به شما کمک میکند بدون اتلاف وقت به بازیابی سرویسها بپردازید.

وبلاگ مگان در حوزههای رایانش ابری، Kubernetes و دیتاسنتر خدمات حرفهای ارائه میدهد. در طول این راهنما به سرویسهایی اشاره میکنیم که میتوانند به پیشگیری و حل این خطا کمک کنند. هدف این مقاله این است که شما را قادر سازد سریعترین راهی برای تشخیص علت پیدا کنید، مراحل اصلاح را اجرا کنید و از ابزارهای مناسب برای دیباگ استفاده نمایید.

ساختار مقاله به گونهای تنظیم شده است که به عنوان مرجع عیبیابی در محیطهای مختلف قابل استفاده باشد. هر بخش کوتاه و عملی است تا هنگام مواجهه با خطای AWS CLI، به سرعت به راه حل دسترسی داشته باشید.

نکات کلیدی

- شناسایی سریع: بررسی اولیه برای تمایز بین خطای احراز هویت AWS CLI و مشکلات شبکه.

- ابزارهای دیباگ: استفاده از دستورات و لاگها برای تحلیل سریع خطا.

- راهحلهای کوتاهمدت: جایگزینی کلیدها یا سوییچ پروفایل برای بازیابی سرویس.

- پیشگیری: استفاده از IAM Role و توکنهای موقت برای کاهش ریسک.

- منابع پشتیبانی: تماس با خدمات مگان برای پیادهسازی امن و خودکارسازی فرآیندها.

معرفی مشکل: چرا با خطای Authentication Failure در AWS CLI مواجه میشوید

وقتی AWS CLI نتواند اعتبارسنجی درخواست شما را با روشهای موجود انجام دهد، خطای Authentication Failure ظاهر میشود. این مشکل در زمان اجرای فرمانهایی مانند aws s3 ls یا aws ec2 describe-instances رخ میدهد. همچنین، هنگام deploy در CI/CD یا اجرای اسکریپتهای اتوماسیون، این مشکل ممکن است بروز کند.

پیام خطای AWS CLI معمولاً شامل کدهایی مانند InvalidClientTokenId، SignatureDoesNotMatch یا ExpiredToken است. این پیامها نشان میدهند که کلیدها، توکن جلسه یا نقش IAM به درستی اعمال نشدهاند یا منقضی شدهاند.

تأثیر خطا روی وظایف زیرساخت و گردش کار شما

تأثیر خطای احراز هویت میتواند گسترده باشد؛ اجرای pipelineها متوقف میشود و عملیات استقرار قطع میگردد. در محیط تولید، عدم دسترسی به منابع ابری باعث اختلال در مانیتورینگ، پشتیبانگیری و تاخیرهای بحرانی خواهد شد.

چه کسانی بیشتر با این خطا مواجه میشوند

مهندسین DevOps و مهندسین زیرساخت اغلب با این مشکل روبهرو میشوند، چون آنها از AWS CLI برای مدیریت منابع استفاده میکنند. تیمهای شبکه و مدیران دیتاسنتر نیز در مواجهه با تنظیمات نقشها و دسترسیها ممکن است پیام خطای AWS CLI را ببینند.

| دسته مخاطب | نمونه موقعیت | اثر اصلی |

|---|---|---|

| مهندسین DevOps | اجرای pipeline اتوماسیون در Jenkins یا GitLab | متوقف شدن deploy و خطای CI/CD |

| مهندسین زیرساخت | اسکریپتهای مدیریت EC2، S3 یا IAM | عدم دسترسی به منابع و تاخیر در نگهداری |

| تیم شبکه | تنظیم نقشها، پراکسی یا قوانین فایروال | خطاهای ارتباطی همراه با پیامهای توکنی |

| توسعهدهندگان اتوماسیون | اجرای اسکریپتهای زمانبندی شده برای بکاپ یا مانیتورینگ | خرابی وظایف زمانبندی شده و گزارشدهی ناقص |

درک مکانیزم احراز هویت در AWS CLI

قبل از هر اقدام برای رفع خطا، باید نحوه احراز هویت AWS CLI را بدانید. این دانش به شما کمک میکند تا سریعترین راه حل را پیدا کنید. AWS CLI از کتابخانههای AWS SDK برای امضای درخواستها و مدیریت credential استفاده میکند. درک این جریان به شما کمک میکند تا تفاوت میان خطاهای مربوط به AWS SDK credentials، مشکلات محیطی و خطاهای سطح IAM authentication را تشخیص دهید.

SDK چندین منبع را به ترتیب مشخص میپرسد تا credential معتبر پیدا کند. این ترتیب تعیین میکند کدام مقدار نهایی برای امضای درخواستها استفاده میشود. وقتی با خطای authentication مواجه میشوید، بررسی این زنجیره اولین گام منطقی است.

نحوه کار Credential ها و AWS SDK

AWS SDK درخواستها را قبل از ارسال امضا میکند. این امضا با استفاده از Access Key ID و Secret Access Key ایجاد میشود. اگر توکن موقت وجود داشته باشد، AWS_SESSION_TOKEN نیز به امضا اضافه میشود. SDK به ترتیب منابع را میپرسد تا AWS SDK credentials معتبر را بیابد و آنها را برای امضا به کار میبرد.

روشهای احراز هویت

- Access Key / Secret Key: کلیدهای دائمی که به کاربران IAM یا حسابهای سرویس تعلق میگیرد. مناسب اسکریپتهای خودکار ولی نیاز به مدیریت امن دارد تا ریسک نشت کاهش یابد.

- IAM Role: نقشهایی که به منابعی مانند EC2، ECS یا Lambda نسبت داده میشوند. این روش توکنهای موقت را برای شما فراهم میکند و سطح امنیت بهتری ارائه میدهد. برای سناریوهای تولیدی پیشنهاد میشود تا ریسکهای مربوط به کلیدهای دائمی را از بین ببرید.

- AWS SSO / IAM Identity Center: احراز هویت متمرکز برای کاربران سازمانی با مدیریت دسترسی مبتنی بر گروه. مناسب وقتی هست که نیاز دارید دسترسی موقت و سیاستی به کاربران بدهید.

- Session Token (STS): توکنهای موقت که AWS STS صادر میکند. این توکنها در سناریوهای federation یا وقتی MFA فعال است مفیدند. استفاده از توکن موقت بخشی از بهترین شیوههای IAM authentication است.

اولویت فایلهای پیکربندی

برای یافتن منبع credential، باید ترتیب جستجوی AWS SDK را بدانید. این ترتیب تعیین میکند کدام تنظیمات بر دیگر تنظیمات اولویت دارند. منابع زیر به ترتیب اولویت بررسی میشوند:

- متغیرهای محیطی: AWS_ACCESS_KEY_ID، AWS_SECRET_ACCESS_KEY، AWS_SESSION_TOKEN

- فایلهای پروفایل در ~/.aws/credentials و ~/.aws/config بر اساس مقدار AWS_PROFILE

- نقشهای متصل به EC2/ECS (instance profile) یا ارائهدهندگان شناسه متصل

- SSO یا دیگر identity providers که از طریق AWS CLI پیکربندی شدهاند

وقتی بدانید کدام منبع اولویت دارد، میتوانید سریع تشخیص دهید که آیا مقدار اشتباه در محیط یا یک فایل قدیمی مشکلساز است یا اینکه نقش سرویس به درستی تخصیص نیافته است. این آگاهی مستقیماً به کاهش زمان رفع مشکل کمک میکند.

| منبع احراز هویت | مزیت | ریسک یا محدودیت |

|---|---|---|

| متغیرهای محیطی | ساده برای اسکریپتها و CI/CD | احتمال قرار گرفتن در لاگ یا history در صورت مدیریت ضعیف |

| فایلهای ~/.aws/credentials و ~/.aws/config | پروفایلهای چندگانه و مدیریت محلی | نیاز به حفاظت فایل و دسترسیهای مناسب |

| IAM Role (Instance Profile) | توکن موقت و مدیریت مرکزی بدون کلید دائمی | نیاز به تنظیم درست Trust Policy و نقش |

| AWS SSO / IAM Identity Center | کنترل متمرکز کاربران سازمانی و دسترسی مبتنی بر گروه | پیادهسازی اولیه و همگامسازی با سیستمهای سازمانی |

| STS Session Token | امنیت بالا برای دسترسی موقت و پشتیبانی از MFA | قابلیت انقضا و نیاز به نوسازی دورهای توکن |

authentication failure aws cli

برای تشخیص سریع مشکل، ابتدا یک بررسی کوتاه انجام دهید. ببینید آیا مشکل واقعاً مربوط به authentication است یا نه. متن خطا و رفتار فرمان به شما کمک میکند.

اگر خطا شامل کدهای 401 یا 403 باشد، احتمالاً مشکل از احراز هویت است. خطاهای شبکه معمولاً پیامهای مختلفی مانند timeout یا unable to resolve host نشان میدهند.

در لاگها به دنبال نشانههای مشخص بگردید. پیغامهای امضای نامعتبر، شناسه توکن نامعتبر و AccessDenied نشان دهنده مشکل credential هستند. بررسی لاگ aws cli –debug خروجی HTTP، هدرها و رشتههای امضا را نمایش میدهد.

برای بررسی سریع از ابزارها و دستورات استفاده کنید. اجرای فرمانی مانند aws s3 ls –debug سرخطهای درخواست را نشان میدهد.

فرمان aws sts get-caller-identity نشان میدهد که کدام اعتبارنامه در حال حاضر استفاده میشود. این فرمان کمک میکند پروفایل یا توکنی که CLI از آن استفاده میکند را تأیید کنید. بررسی CloudTrail برای درخواستهای ناموفق، دلیل رد شدن را با جزییات نشان میدهد.

در CI/CD یا اسکریپتهای خود به دنبال نقاطی باشید که credential بارگذاری میشوند. فایلهای پیکربندی، متغیرهای محیطی و مکانهای ذخیرهسازی توکن موقت معمولاً محل خطا هستند. مقایسه زمان محلی با زمان سرور برای تشخیص clock skew و بررسی AWS_PROFILE، از نکات مهم برای تحلیل سریع است.

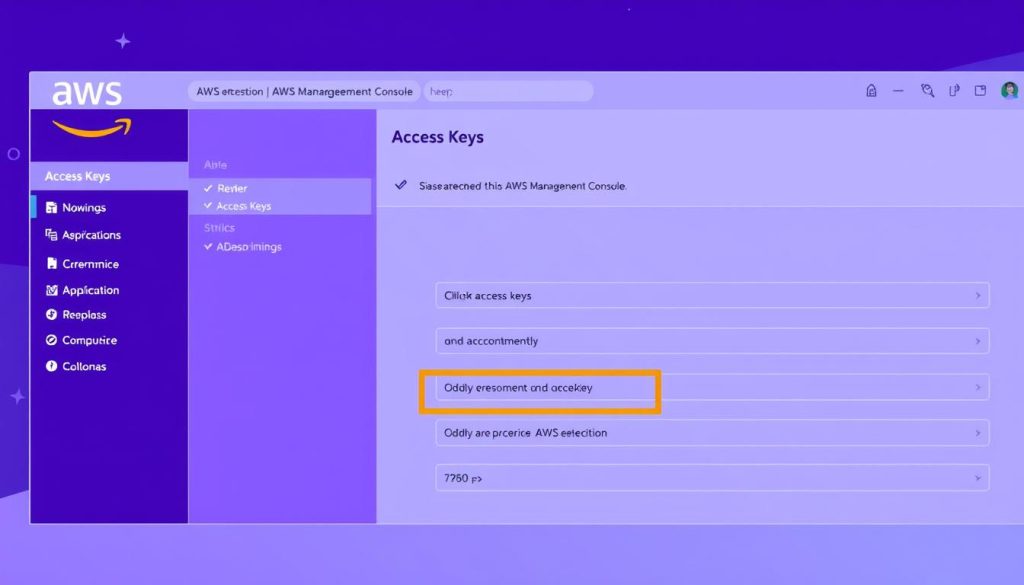

بررسی و تصحیح Access Key و Secret Key

برای رفع خطای Authentication Failure، بررسی دقیق کلیدهای دسترسی ضروری است. در این بخش، روند ایمن چک و جایگزینی Access Key و Secret Key را توضیح میدهیم. این کار از بروز خطاهای احراز هویت جلوگیری میکند.

برای بررسی access key aws، وارد کنسول AWS شوید. مسیر IAM > Users را باز کنید و کاربر مربوطه را انتخاب کنید. سپس به بخش Security credentials بروید و کلیدهای فعلی را مشاهده کنید.

اگر نیاز به جایگزینی دارید، یک Access Key جدید بسازید. مقدار Access Key ID و Secret Access Key را ذخیره کنید. توجه داشته باشید که Secret تنها یکبار نمایش داده میشود و باید بلافاصله در محل امن ثبت شود.

پس از ایجاد کلید جدید، کلیدهای قدیمی را غیرفعال یا حذف کنید. با بررسی CloudTrail میتوانید ببینید که آیا کلید قدیمی هنوز استفاده میشود یا خیر.

برای بارگذاری aws credentials، از الگوی استاندارد استفاده کنید. فایل ~/.aws/credentials باید شامل پروفایلها به شکل زیر باشد:

- [default] aws_access_key_id = YOUR_ACCESS_KEY_ID

- aws_secret_access_key = YOUR_SECRET_ACCESS_KEY

برای محیطهای مختلف از پروفایلهای جداگانه مثل [dev] و [prod] استفاده کنید. متغیر AWS_PROFILE برای سوییچ سریع مفید است.

دسترسی به فایل ~/.aws/credentials را محدود کنید. اجرای chmod 600 ~/.aws/credentials از دسترسی غیرمجاز جلوگیری میکند. از قراردادن کلیدها در کد منبع یا ریپازیتوری خودداری کنید.

نکات امنیتی برای امنیت access key را رعایت کنید. سیاستهای IAM را بر پایه کمترین امتیاز (least privilege) تعریف کنید. این کار به ینت دسترسی به منابع کمک میکند.

در صورت امکان از کلیدهای موقتی با STS یا از IAM Role استفاده کنید. این کار نیاز به کلیدهای دائمی را کاهش میدهد. حذف کلیدهای بلااستفاده خطر لو رفتن را کم میکند.

| عمل | دستور یا محل | توضیح |

|---|---|---|

| بررسی کلیدها | AWS Console → IAM → Users → Security credentials | نمایش وضعیت کلیدها و ایجاد Access Key جدید |

| ذخیره کلید | فایل محلی یا سرویس مدیریت اسرار | Secret تنها یکبار نمایش داده میشود؛ استفاده از Secret Manager توصیه میشود |

| بارگذاری aws credentials | ~/.aws/credentials | استفاده از پروفایلهای جداگانه و تنظیم مجوزهای فایل (chmod 600) |

| محدودسازی دسترسی | IAM Policy | اعمال سیاستهای least privilege برای کاهش سطح دسترسی |

| نظارت و کشف مورد مشکوک | CloudTrail و Amazon GuardDuty | ردیابی استفاده از کلیدها و شناسایی رفتار غیرمعمول |

| جایگزینی ایمن | غیرفعال کردن کلید قدیمی پس از فعالسازی کلید جدید | اطمینان از عدم وقفه در سرویسها و حذف کلیدهای بلااستفاده |

اگر به کمک نیاز دارید، خدمات Infrastructure as a Service و اتوماسیون DevOps میتوانند در مدیریت امن کلیدها و پیادهسازی درست IAM مفید باشند. این رویکردها احتمال بروز خطاهای احراز هویت را کاهش میدهند و تجربه شما را در کار با AWS پایدارتر میکنند.

استفاده از IAM Roles و مشکلات مرتبط با نقشها

انتخاب نقشهای IAM راهکار مطمئنی برای حذف نگهداری کلیدهای ثابت است. با اختصاص نقش به سرویسها، میتوانید از توکنهای موقت بهره ببرید و سطح حملات را کاهش دهید. این رویکرد در محیطهای تولیدی مانند EC2، ECS و EKS بهترین گزینه برای مدیریت دسترسی است.

مزایای عملی

وقتی از نقش استفاده میکنید، دیگر نیازی به ذخیره access key در فایلها یا متغیرهای محیطی ندارید. گردش خودکار توکنها ریسک افشای کلیدها را کم میکند و مدیریت متمرکز دسترسی برای سرویسها سادهتر میشود. نقشها اجازه پیادهسازی سیاستهای least privilege را به تیم شما میدهند.

نکات برای تضمین سیاست و trust relationship

برای اطمینان از عملکرد صحیح، سیاستها را با حداقل مجوز تعریف کنید و از Policy Simulator در کنسول IAM برای تست استفاده نمایید. بررسی کنید که trust relationship نقش به درستی به سرویس مصرفکننده اشاره کند، مثلاً ec2.amazonaws.com یا ecs-tasks.amazonaws.com. سیاستهای inline و managed را مرور کنید تا Deny صریحی دسترسی را مسدود نکند.

رفع مشکل در EC2

در نمونههای EC2 مطمئن شوید که instance profile به VM اختصاص یافته است. برای بررسی متادیتا و دریافت اطلاعات نقش از دستور زیر استفاده کنید: curl http://169.254.169.254/latest/meta-data/iam/info. این کار کمک میکند تا تشخیص دهید توکن دریافت میشود یا نه.

رفع مشکل در ECS و EKS

برای ECS نقش task role را کنترل کنید تا دسترسی کانتینرها محدود و هدفمند باشد. در EKS از IRSA (IAM Roles for Service Accounts) برای اتصال سرویسهای کلاستر به نقشهای IAM استفاده کنید. بررسی کنید که سرویساکانت کلاستر با نقش مرتبط شده است و قوانین سرویس به درستی اعمال میشوند.

ابزار ساده برای اعتبارسنجی

داخل نمونه یا کانتینر از aws sts get-caller-identity استفاده کنید تا هویت کنونی و نقش فعال را ببینید. این تست سریع نشان میدهد آیا نقشها و trust relationship به درستی کار میکنند یا نیاز به تنظیم دارند.

نقش مگان در پیادهسازی

مگان میتواند در طراحی و پیادهسازی امن IAM Role aws و مدیریت نقشها به شما کمک کند. خدماتی مانند Kubernetes as a Service و Infrastructure as a Service توسط مگان، روند راهاندازی IRSA و instance profile را تسهیل میکند و پیادهسازی نقشهای سازمانی را سرعت میبخشد.

بررسی Session Token و MFA

در این بخش به روشهای دریافت توکن موقت و نقش MFA در امنیت دسترسیها میپردازیم. نکات عملی برای استفاده از aws session token در اسکریپتها و CI/CD آورده شده است تا خطاهای رایج کاهش یابد.

چگونگی ایجاد و استفاده از توکن موقت

برای دریافت توکن موقت از AWS STS از فرمانهایی مانند aws sts get-session-token یا assume-role استفاده کنید. خروجی شامل AccessKeyId، SecretAccessKey و SessionToken است که باید در فایل ~/.aws/credentials یا متغیرهای محیطی قرار گیرند.

در اسکریپتهای CI/CD پروفایل موقت بسازید و مقادیر توکن را هنگام اجرای کار بارگذاری کنید. این روش دسترسی کوتاهمدت فراهم میکند و از درز کلیدهای دائم جلوگیری میکند.

پیادهسازی MFA و تأثیر بر CLI

برای فعالسازی MFA به کنسول IAM مراجعه کنید و سختافزار یا اپلیکیشن MFA را برای کاربر تعریف کنید. وقتی MFA اجباری شود، درخواست STS باید شامل شناسه دستگاه MFA و کد یکبار مصرف باشد.

مثال: aws sts get-session-token –serial-number arn:aws:iam::account-id:mfa/username –token-code 123456. با این روش، دسترسی دائمی که تنها با Access Key انجام میشد ممکن است محدود شود و شما مجبور به استفاده از aws session token شوید.

خطاهای متداول مرتبط با توکن منقضی

خطاهایی مانند ExpiredToken یا InvalidToken اغلب نشاندهنده منقضی شدن توکن موقت هستند. وقتی با این پیامها مواجه میشوید باید توکن را تجدید کنید یا از مکانیزم خودکار در pipeline استفاده کنید.

برای کاهش وقفه، تجدید خودکار توکن را در Jenkins as a Service یا GitLab as a Service پیکربندی کنید. استفاده از نقشهای IAM که نیاز به تجدید دستی را کمتر میکنند نیز راهکار مناسبی است.

پیکربندی اشتباه فایل config و environment

مشکلات پیکربندی در فایلهای محلی اغلب منبع خطای authentication هستند. قبل از هر کار، یک بازبینی خلاصه از ساختار و اولویت خواندن فایلها انجام دهید تا ناهماهنگیها سریع پیدا شوند.

فرمت فایل ~/.aws/credentials را بررسی کنید. هر بخش باید با [default] یا [profile name] شروع شود. فاصلههای اضافی، کاراکترهای نامرئی یا خطوط خالی بین بخشها میتواند باعث نشدن خواندن credential شود.

مطمئن شوید نام پروفایلی که انتظار دارید در فایل وجود دارد. نام غلط یا اشتباه تایپی باعث میشود AWS CLI به پروفایل دیگری برود یا خطای دسترسی بدهد.

متغیرهای محیطی مرتبط

متغیر AWS_PROFILE تعیین میکند کدام پروفایل خوانده شود. اگر AWS_PROFILE ست شده باشد، آن پروفایل بهعنوان اولویت انتخاب میشود. توجه داشته باشید که متغیرهای AWS_ACCESS_KEY_ID، AWS_SECRET_ACCESS_KEY و AWS_SESSION_TOKEN میتوانند credential فایل را override کنند.

تداخل میان فایلها و متغیرهای محیطی میتواند منجر به استفاده از ~/.aws/credentials اشتباه شود. همیشه پس از تغییرات، با دستور aws sts get-caller-identity هویت جاری را تست کنید.

نکات برای مدیریت چندین پروفایل و سوییچ سریع بین آنها

نامگذاری استاندارد برای پروفایلها مانند dev، staging و prod بسادگی قابل فهم است. از aws configure –profile profile-name برای ایجاد و ویرایش هر پروفایل استفاده کن.

ابزارهایی مثل aws-vault یا aws-okta به امنیت توکنهای موقت کمک میکنند و از نشت کلیدها جلوگیری میکنند. برای سوئیچ سریع، از alias یا اسکریپتهای ساده در شل استفاده کن و بعد از هر تغییر، با aws sts get-caller-identity صحت پروفایل را بررسی کن.

| خطا یا وضعیت | علت رایج | اقدام پیشنهادی |

|---|---|---|

| عدم شناسایی پروفایل | نام پروفایل اشتباه یا نبودن بخش مربوط در ~/.aws/credentials | بررسی نامها، اصلاح فایل با aws configure –profile و تست با sts get-caller-identity |

| استفاده از credential اشتباه | وجود متغیر محیطی که override میکند (مثلاً AWS_PROFILE یا AWS_ACCESS_KEY_ID) | پاکسازی یا بازتنظیم متغیرها، سپس تست هویت و لاگها |

| توکن موقت منقضی | استفاده از session token بدون تمدید در ~/.aws/credentials یا متغیر محیطی | تولید مجدد توکن با روش مناسب (SSO یا STS) و بروزرسانی فایل |

| تداخل CI/CD و محیط تیمی | استفاده از credential محلی بهجای مدیریت مرکزی | استفاده از ابزارهای مدیریت مرکزی، اتوماسیون و پیکربندی امن |

خطاهای مرتبط با زمان و ناحیه (Region) در AWS CLI

استفاده از AWS CLI نیازمند تنظیم دقیق ناحیه و زمان سیستم است. این تنظیمات بر صحت اجرای فرمانها تأثیر مستقیم دارد. اشتباه در تنظیم ناحیه میتواند باعث خطا در یافتن منابع یا رد شدن درخواستها شود. در ادامه، روشهای تشخیص و رفع این مشکلات را بررسی میکنیم.

چرا تنظیم ناحیه مهم است

بسیاری از سرویسهای AWS منطقهای هستند. اگر region aws cli بهدرستی مشخص نشود، فرمان شما ممکن است به منطقهای دیگر ارسال شود. این امر باعث خطای عدم یافتن منابع یا دسترسی میشود.

برای تعیین پیشفرض میتوانید تنظیم منطقه aws را در فایل ~/.aws/config ذخیره کنید. یا از پرچم –region هنگام اجرا استفاده کنید.

مشکلات زمانی و راهکارهای همگامسازی

امضاهای AWS به زمان وابستهاند. اگر ساعت ماشین شما با زمان سرویس AWS اختلاف داشته باشد، خطای مربوط به عدم اعتبار امضا ظاهر میشود. این مشکل بهعنوان clock skew aws شناخته میشود.

برای رفع clock skew aws، سرویسهای NTP مانند chrony یا ntpd را فعال کنید. سپس وضعیت زمان را با timedatectl یا ntpstat بررسی کنید. در صورت نیاز، همگامسازی دستی انجام دهید و سپس فرمان را دوباره اجرا کنید.

دستورات مفید برای بررسی و تنظیم

- تعیین ناحیه پیشفرض: aws configure set region us-east-1 یا استفاده از –region در هر فرمان.

- بررسی زمان سیستم: date و timedatectl status یا ntpstat.

- در صورت نیاز به همگامسازی سریع: راهاندازی مجدد سرویس chrony یا ntpd و اجرای sudo timedatectl set-ntp true.

توصیه برای سرورهای CI/CD و کانتینرها

در محیطهای CI/CD مطمئن شوید که تنظیم منطقه aws cli بهصورت پیشفرض قرار داده شده است. همچنین، سرویس NTP در تصویر کانتینر فعال باشد. بدون همگامسازی زمان، خطاهای clock skew aws بهصورت متناوب رخ میدهد.

خدمات Infrastructure as a Service مگان میتواند در پیادهسازی تنظیم منطقه aws و همگامسازی زمان در محیطهای مدیریتشده به شما کمک کند.

مشکلات شبکه و دسترسی به سرویسهای AWS

برای حل مشکلات خطای احرازهویت، بررسی اتصال شبکه ضروری است. اتصال نامناسب یا قطع DNS میتواند بهدرستی به endpointهای AWS دسترسی پیدا ندهد. این امر به تولید پیامهای خطای گمراهکننده منجر میشود.

برای بررسی اتصال و DNS، یک چکلیست کاربردی وجود دارد. هر آیتم را سریع تست کنید تا مشکل از شبکه یا پیکربندی کلیدها و توکنها باشد.

چکلیست بررسی اتصال شبکه و DNS

- اطمینان از دسترسی به endpointهای AWS مثل s3.amazonaws.com یا endpoint مخصوص منطقه شما.

- بررسی DNS resolution با nslookup یا dig برای نام دامنههای AWS و بازگشت آیپی معتبر.

- پینگ و traceroute برای سنجش latency و تشخیص packet loss بین شما و سرویسهای AWS.

نقش فایروال، پراکسی و تنظیمات شرکت

- فایروال یا پراکسی میتواند ترافیک HTTPS را مسدود یا بازنویسی کند و باعث امضا نامعتبر یا timeout شود.

- برای کار با AWS CLI ممکن است نیاز به تنظیم متغیرهای محیطی مربوط به proxy aws cli مانند HTTP_PROXY و HTTPS_PROXY باشد.

- قوانین امنیتی شرکت را بررسی کنید و فهرست سرویسهای بیرونی موردنیاز برای ارتباط با AWS را در فایروال باز کنید.

ابزارهای ساده برای تست اتصال

- از curl برای تماس با endpointها استفاده کنید، مثلاً curl https://sts.amazonaws.com برای بررسی پاسخ سرویس STS.

- با telnet host port بررسی کنید که پورت 443 باز و در دسترس است یا خیر.

- در صورت پاسخ نامناسب، لاگ پراکسی و فایروال را برای رد یا تغییر درخواستها بررسی کنید.

اگر شبکه شرکت محدودیت دارد، سه راهحل معمول وجود دارد. این راهحلها شامل تنظیم صحیح پراکسی، باز کردن دسترسی به سرویسهای AWS، یا استفاده از VPN/Direct Connect برای دسترسی پایدار است. سرویسهای تخصصی میتوانند در پیادهسازی راهحلهای Firewall as a Service و Balancer as a Service به بهبود پایداری و دسترسی کمک کنند.

| آیتم بررسی | ابزار یا دستور | نشانه مشکل | راهحل نمونه |

|---|---|---|---|

| دسترسی به endpoint | curl https://s3.amazonaws.com | عدم پاسخ یا خطای TLS | بررسی فایروال، تنظیم proxy aws cli |

| حل نام دامنه | nslookup یا dig | عدم بازگشت آیپی یا پاسخ اشتباه | تنظیم DNS محلی یا استفاده از DNS قابل اعتماد |

| پینگ و مسیر | ping, traceroute | تاخیر بالا یا مسیر قطع شده | ارتباط با تیم شبکه و بررسی مسیرهای بینالمللی |

| پورت HTTPS | telnet host 443 | اتصال ریجکت یا timeout | باز کردن پورت در فایروال یا پراکسی |

| لاگ پراکسی | بررسی لاگ سرور پراکسی | بازنویسی هدرها یا مسدودسازی | پیکربندی استثنا برای دامنههای AWS |

نسخه AWS CLI و ناسازگاری با API

قبل از هر عیبیابی، ابتدا نسخه نصبشده CLI را بررسی کنید. این کار به شما کمک میکند تا بدانید مشکل از ابزار است یا از پیکربندی. نسخههای قدیمی گاهی اوقات از پارامترها یا عملیات جدید سرویسهای AWS پشتیبانی نمیکنند. این امر منجر به خطا یا رفتار غیرمنتظره میشود.

برای مشاهده نسخه جاری، دستور aws –version را اجرا کنید. اگر نیاز به بهروزرسانی بود، در سیستمهای مبتنی بر پایتون میتوانید از pip install –upgrade awscli استفاده کنید. روی سرورهای تولید یا در کانتینرها، استفاده از بسته باینری رسمی AWS CLI v2 یا بسته مدیر توزیع (مثل apt یا yum) توصیه میشود. این کار باعث حفظ سازگاری و ثبات بیشتر میشود.

پس از چک کردن نسخه، به دنبال تغییرات API بگردید. AWS گهگاه پارامترها، نام عملیات یا رفتار پاسخ را تغییر میدهد. استفاده از نسخه قدیمی میتواند باعث ناسازگاری API aws شود و پیغامهای authentication یا خطاهای دیگر را تولید کند. بررسی changelog رسمی AWS CLI و اسناد سرویس مربوطه به شما نشان میدهد آیا نیاز به بهروزرسانی aws cli وجود دارد یا خیر.

اگر از پلاگینها یا ابزارهای جانبی مانند aws-vault، ssoهای توسعهیافته یا افزونههای CI/CD استفاده میکنید، مطمئن شوید آنها با نسخه CLI سازگارند. در محیطهای CI/CD و تصاویر کانتینری، نسخههای متفاوت موجب رفتار ناپایدار یا اختلاف در اجرای اسکریپتها میشوند. همسانسازی نسخه در تمام محیطها ریسک ناسازگاری API aws را کاهش میدهد.

در ادامه، جدول خلاصهای از روشهای معمول بررسی و بهروزرسانی، علائم ناسازگاری و اقدامات پیشنهادی آورده شده است. این جدول به شما کمک میکند تا روند رفع مشکل را سریعتر کنید.

| موضوع | دستور / مکان | نشانهها | اقدام پیشنهادی |

|---|---|---|---|

| بررسی نسخه CLI | aws –version | نسخه قدیمی نمایش داده شده | در محیط توسعه و تولید نسخه را تطبیق دهید؛ چک کنید آیا نسخه v2 لازم است |

| بهروزرسانی سریع | pip install –upgrade awscli | خطاهای ناشی از پارامتر جدید رفع میشود | در صورت استفاده از Python این روش ساده است؛ در غیر این صورت بسته رسمی نصب کنید |

| نصب باینری AWS CLI v2 | بسته رسمی مناسب سیستمعامل | پشتیبانی کامل از ویژگیهای جدید | برای سرورهای تولید و کانتینرها توصیه میشود |

| بررسی changelog | اسناد رسمی AWS CLI و سرویس | ذکر تغییر پارامترها و رفتار API | در صورت مشاهده تغییرات، فوراً بهروزرسانی aws cli را برنامهریزی کنید |

| پلاگینها و وابستگیها | فایلهای پکیج و اسکریپت CI | عدم سازگاری بین پلاگین و CLI | نسخه پلاگینها را با نسخه CLI تطبیق دهید و تصاویر کانتینر را آپدیت کنید |

ابزارها و روشهای پیشرفته برای دیباگ خطای authentication

برای حل مشکل خطای احراز هویت در سطح حرفهای، ترکیب لاگهای محلی با سرویسهای مدیریتی ضروری است. این کار به شما کمک میکند تا منبع خطا را سریعتر شناسایی کنید و زمان بازیابی را کاهش دهید.

فعالسازی لاگهای تفصیلی

اولین قدم، استفاده از دستور aws cli –debug است. این دستور، اطلاعات کامل درخواست HTTP، شامل headerها، امضاها و مسیر credential chain را نمایش میدهد. این اطلاعات به شما کمک میکنند تا بررسی کنید آیا headerها مانند Authorization یا X-Amz-Date درست ساخته شدهاند یا خیر.

تحلیل لاگها و نمونه پیامهای خطا

لاگهای تولیدشده را برای پیامهای خطایی مانند SignatureDoesNotMatch یا InvalidClientTokenId بررسی کنید. اگر این پیامها وجود داشته باشند، باید credential chain را دنبال کنید تا مشخص کنید کدام سطح (access key، session token یا role) مشکل ایجاد کرده است.

- جستجوی مقادیر Authorization و X-Amz-Date در خروجی aws cli –debug.

- مقایسه امضای محاسبهشده با آنچه در لاگ نمایش داده شده است.

- بررسی تاریخ انقضا توکنهای موقت و مقدار X-Amz-Security-Token در درخواست.

استفاده از CloudTrail و CloudWatch برای پیگیری درخواستها

برای ردیابی درخواستها، CloudTrail را برای ثبت API calls فعال کنید. با بررسی رویدادها، میفهمید آیا درخواستها به AWS رسیدهاند و دلیل رد شدن آنها چیست، مثل AccessDenied یا UnauthorizedOperation.

CloudWatch logs را برای مشاهده الگوهای خطا و ساخت متریک و آلارم به کار ببرید. با تعریف alarm میتوانید هشدار دریافت کنید و روند را ثبت کنید.

| منبع | کاربرد | خروجی کلیدی برای دیباگ |

|---|---|---|

| AWS CLI | اجرای دستورات و لاگگیری محلی | aws cli –debug، headerها، body، امضا |

| AWS CloudTrail | ثبت API calls و علت رد درخواست | رویدادهای API، دلیل خطا مانند AccessDenied |

| AWS CloudWatch | جمعآوری لاگ، متریک و آلارم | CloudWatch logs، متریکهای خطا، آلارمها |

ابزارهای تکمیلی و خودکارسازی

برای مدیریت کلیدها و نشستها، از aws-vault و aws-sso-util استفاده کنید. این ابزارها به کاهش خطاهای انسانی کمک میکنند و زنجیرهٔ credential را شفافتر میسازند.

- ادغام خروجی aws cli –debug با سیستم SIEM برای تحلیل امنیتی.

- تنظیم آلارمهای CloudWatch logs برای شناسایی تکرار CloudTrail authentication errors.

- خودکارسازی چکهای دورهای برای بررسی انقضای توکنها و تطابق امضاها.

در محیطهای سازمانی، از سرویسهای نظارتی مانند Sentry و سامانههای مانیتورینگ استفاده کنید. این کار به شما کمک میکند خطاها را سریعتر تشخیص دهید و زمان بازیابی را کاهش دهید.

چگونه میتوانید از خدمات مگان برای رفع خطا و بهبود زیرساخت استفاده کنید

وقتی با خطای Authentication Failure در AWS CLI روبهرو میشوید، نیاز به راهحلهای مدیریتشده و تخصصی دارید. این راهحلها باید زمان بازیابی را کاهش دهند و ریسک تکرار مشکل را کاهش دهند. خدمات مگان ترکیبی از سرویسهای مدیریتشده را ارائه میدهد که برای محیطهای ابری و داخلی شما طراحی شدهاند.

مجموعه خدمات مگان شامل Kubernetes as a Service و Infrastructure as a Service است. این بستهها مدیریت کلاستر، بهروزرسانی امن و مانیتورینگ را ساده میکنند. به شما کمک میکنند تا از خطاهای پیکربندی جلوگیری کنید.

در لایه امنیتی، مگان پیادهسازی امن IAM و سیاستهای least privilege را انجام میدهد. تیم فنی تنظیم IAM Roles، Trust Relationship و مدیریت Session Token و MFA را برای EC2 و EKS پیکربندی میکند. این کار احتمال بروز خطاهای اعتبارسنجی را کاهش میدهد.

برای مدیریت زیرساخت و جلوگیری از خطاهای مربوط به credential، Infrastructure as a Service مگان همراه با ابزارهای DevOps automation استفاده میشود. این رویکرد خطاهای انسانی را کم میکند و زمان حل مشکل را کوتاه میکند.

اتوماسیون pipelineها با Jenkins as a Service یا Gitlab as a Service از دیگر خدمات مگان است. این سرویسها توکنهای موقت STS را مدیریت میکنند و با پیادهسازی امن pipeline، ریسک خطاهای احراز هویت در زمان اجرا را کاهش میدهند.

Sentry as a Service همراه با یکپارچگی CloudWatch و CloudTrail، مانیتورینگ و ردیابی دقیق درخواستها را فراهم میآورد. این ابزارها به شما اجازه میدهند علت ریشهای خطا را سریع ببینید و از تکرار آن جلوگیری کنید.

علاوه بر این، Firewall as a Service و Balancer as a Service شبکه و دسترسی را مستحکم میکنند. این کار مشکلات ناشی از پراکسی یا تنظیمات شرکت را به حداقل میرساند. چنین ترکیبی از خدمات زیرساخت و امنیت، ثبات عملیاتی را افزایش میدهد.

برای دریافت پشتیبانی فنی در ایران، میتوانید از کانالهای رسمی مگان استفاده کنید. در آنجا مشاوره در پیادهسازی IAM، شبکه و DevOps automation دریافت میکنید. تیم مگان در کنار شماست تا استقرار امن و پایدار را تسهیل کند.

با تکیه بر خدمات مگان و ترکیب Kubernetes as a Service، Infrastructure as a Service، و سرویسهای اتوماسیون مثل Jenkins as a Service، شما میتوانید چرخه حل مشکل را کوتاه کنید. روی توسعه کسبوکار خود تمرکز کنید.

خلاصه

در این بخش، روشهای حل مشکل authentication failure aws cli جمعآوری شده است. ابتدا، لاگها را با دستور aws –debug بررسی کنید. این کار به شما کمک میکند تا درخواستهای ناموفق را در CloudTrail دنبال کنید و منشا خطا را پیدا کنید.

برای بررسی سریع اعتبارسنجی، دستور aws sts get-caller-identity را استفاده کنید. سپس، Access Key و Secret را بررسی کنید. در صورت امکان، از IAM Roles یا Session Token موقت بجای کلیدهای دائمی استفاده کنید تا ریسک کاهش یابد.

پیکربندی فایلهای ~/.aws/credentials و متغیرهای محیطی را بازبینی کنید. مطمئن شوید ناحیه و زمان سیستم همزمان هستند. همچنین، شبکه، تنظیمات پراکسی و نسخه CLI را چک کنید. در صورت نیاز، ابزار را بهروزرسانی کنید تا با API سازگار باشد.

بهترین شیوهها شامل استفاده از least privilege، توکنهای موقت، مدیریت مرکزی credential و اتوماسیون است. این کار به کاهش خطاهای آینده کمک میکند. اگر نیاز به پیادهسازی یا پشتیبانی دارید، خدمات مگان برای امنیت، اتوماسیون و مانیتورینگ قابل استفاده است. این راهحل به شما کمک میکند تا یک راهحل جامع و سریع aws cli authentication داشته باشید.